Comment identifier et se protéger des attaques par phishing ?

Nos experts SSI s’intéressent à l’hameçonnage/phishing qui est une technique utilisée par les fraudeurs pour obtenir des renseignements personnels dans le but de perpétrer des actions malveillantes (usurpation d’identité, malware, ransomware , etc.).

Découvrez les différentes attaques et leurs impacts, SRC Solution reste à votre disposition pour vous accompagner dans une démarche de protection de votre SI et de sensibilisation de vos équipes.

Le Phishing ou « Mass Mail Attack »

Le « phishing » ou « hameçonnage » est une technique hybride et « aveugle », utilisant la messagerie comme vecteur d’attaque, et composée de 3 items.

- Un domaine émetteur : Contrairement au spam, ou le domaine émetteur n’a que peu d’importance, le domaine émetteur d’un phishing se doit d’être le plus conforme ou se rapprochant le plus d’un nom de domaine connu ou conforme.

- Une charge sociale (SE) : Il s’agit du vecteur d’attaque humain, comment forcer l’utilisateur à ouvrir l’e-mail ou la pièce jointe. Les vecteurs les plus utilisés sont la peur (émetteur = autorité interne ou externe, banque, impôts, Ebay…), l’avidité (le gain d’un voyage), la curiosité (des données sur la paye d’un confrère).

- Une charge technique : il peut s’agir du site web vers lequel l’utilisateur va être redirigé, ou encore, du script VB intégré à la pièce jointe MS Word, joint à l’E-mail.

Impacts sur l’organisation :

Le ciblage n’est pas utilisé dans cette technique, sa force réside dans le nombre d’adresses e-mail que l’attaquant a pu récupérer dans son moteur de phishing. Toutefois le spectre des impacts est très large, allant du vol de données jusqu’au cryptage d’un réseau par diffusion d’un malware. Les utilisateurs, malgré les sensibilisations multiples, continuent à être victimes de ce type d’attaques.

Les techniques évoluent :

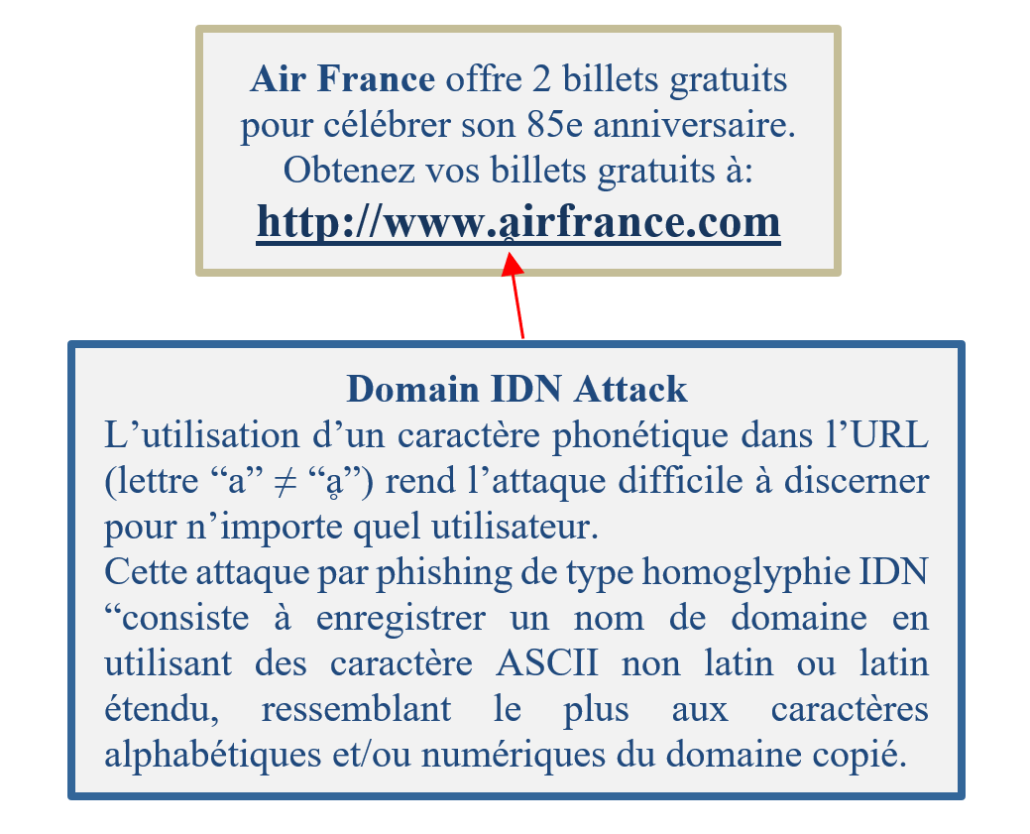

Les premières méthodes étaient une simple capture d’écran remplaçant le texte d’un e-mail, jusqu’à présent, les techniques d’obfuscation ne cessent de progresser. Les dernières utilisées permettent de déposer un nom de domaine très proche de l’original en jouant sur la typographie (dépôt d’un nom en ASCII). Ainsi l’attaque utilisant Air France en origine est connue de par cette utilisation (IDN attack).

La source de risques :

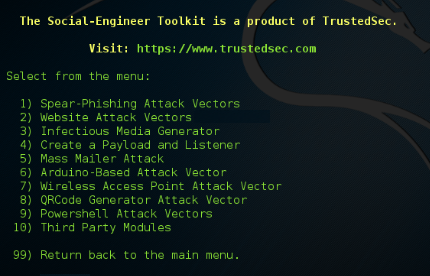

La source de risques c’est-à-dire la typologie de l’attaquant est très vaste. La simplicité de l’attaque étant augmentée par la diffusion d’outils automatisés.

Plusieurs logiciels sous Microsoft Windows ou embarqués dans les distributions (Kali, Parrot…) sont équipés de fonctions assez avancées de phishing. Nous pouvons citer S.E.T. (Social Engineering Toolkit), qui est assez prisé pour débuter en phishing.

Le Spear Phishing ou « Dedicated Mail Attack » (DMA)

Le « spear phishing » ou « harponnage » est une technique hybride, utilisant la messagerie comme vecteur d’attaque, comme son parent MMA, mais se distingue par la sélection de la cible et donc des objectifs. Les techniques utilisées sont les mêmes ; toutefois des activités supplémentaires sont mises en œuvre, différenciant le spear phishing du phishing, et augmentant l’efficacité de l’attaque.

Choix de la cible :

Le Mass Mail Attack (ou phishing) utilise un nombre important de domaines organisations, voire, utilisateurs dans sa campagne. Le Spear Phishing va concentrer son attaque sur une population, une organisation ou un service particulier. Ce qui implique un objectif interne défini (une action sur l’organisation elle-même).

Choix de l’objectif :

Contrairement au MMA où l’attaque doit réussir auprès du plus grand nombre de cibles, l’attaque de type Spear, prévoit de viser un objectif particulier d’une organisation choisie.

Il peut s’agir de données de l’entreprise, ou d’exploit développé spécifiquement pour la cible afin d’en prendre le contrôle.

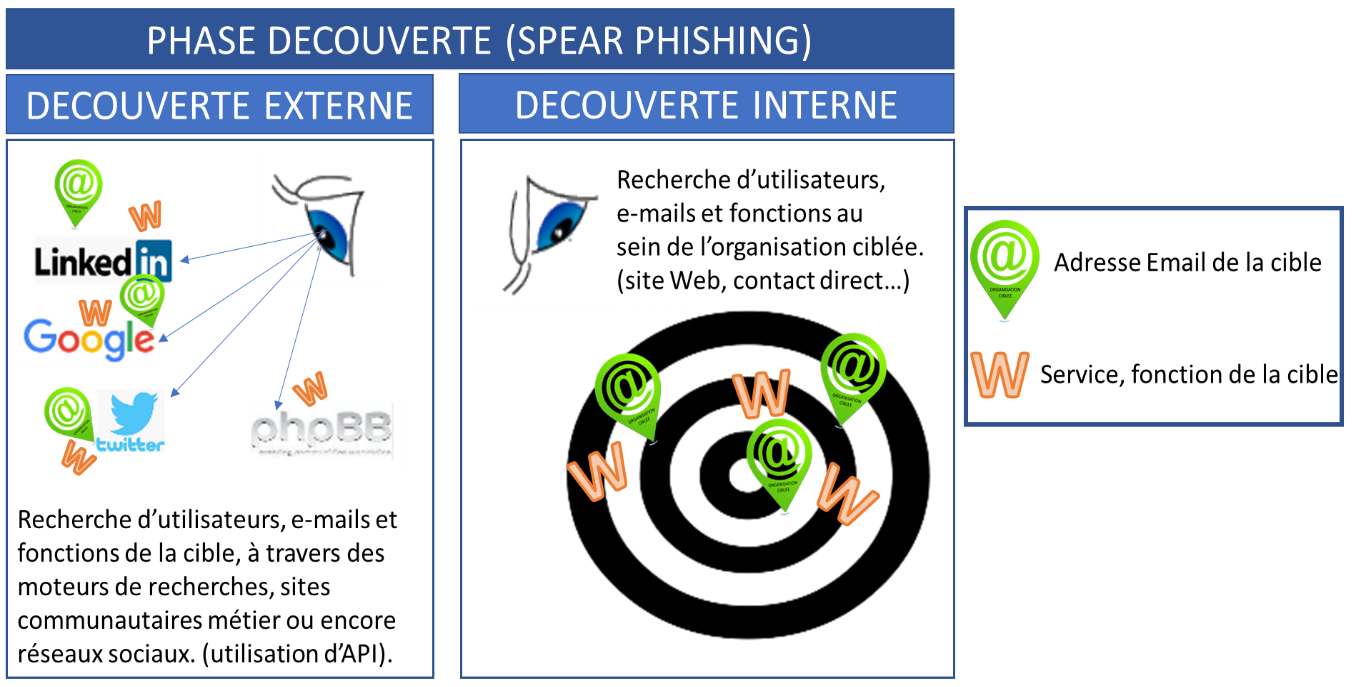

Phase de découverte avancée :

Le MMA ne prévoit aucune découverte, l’attaque de DMA va tout d’abord élaborer une phase de découverte de la cible. Le but étant de trouver le plus de contacts, adresses mails, fonctions et données sur les utilisateurs, pour construire le message de l’attaque. Pour cela l’attaquant va s’intéresser aussi bien au site web de la cible qu’à son réseau, afin de remonter des adresses e-mail et fonctions liées.

L’utilisation d’API sur des moteurs de recherche ou des réseaux sociaux professionnels comme LinkedIn, ou Twitter, facilitent grandement le travail de recherche des attaquants.

Les utilisateurs de ces services décrivant leur poste et fonction au sein des sociétés pour lesquelles ils œuvrent. L’apparition des réseaux sociaux professionnelle est donc une mine d’information pour tout attaquant en phase de découverte.

Impact sur l’organisation :

L’impact est fort, car une attaque de spear phishing implique une cible et une organisation. Les attaques sont le plus souvent scénarisées et réfléchies en amont. Une phase de « Weaponization » est utilisée (mail crafting) afin de proposer le modèle d’email le plus réaliste possible, tant sur l’origine, que sur le contenu. Bien que la destruction, le déni de service ou le cryptage de données soit utilisé, le vol de données sensibles ou le maintien d’accès sont des objectifs plus vraisemblables.

Source de risques :

La source de risques d’une telle attaque est plus avancée techniquement et les motivations sont différentes. L’objectif étant défini, les attaquants sont rompus aux métiers et à l’organisation des services de la cible.

Il s’agit le plus souvent, de groupes qui vont de l’idéologie (WikiLeak, écologiste, Religieux et sectaire…) aux groupes dédiés aux attaques économiques sur les entreprises ou administrations.

Médias :

La messagerie, outil principal de phishing, est secondée par des attaques téléphoniques, qui peuvent faire partie de la phase de reconnaissance (recherche de renseignements) comme de la phase d’attaque.

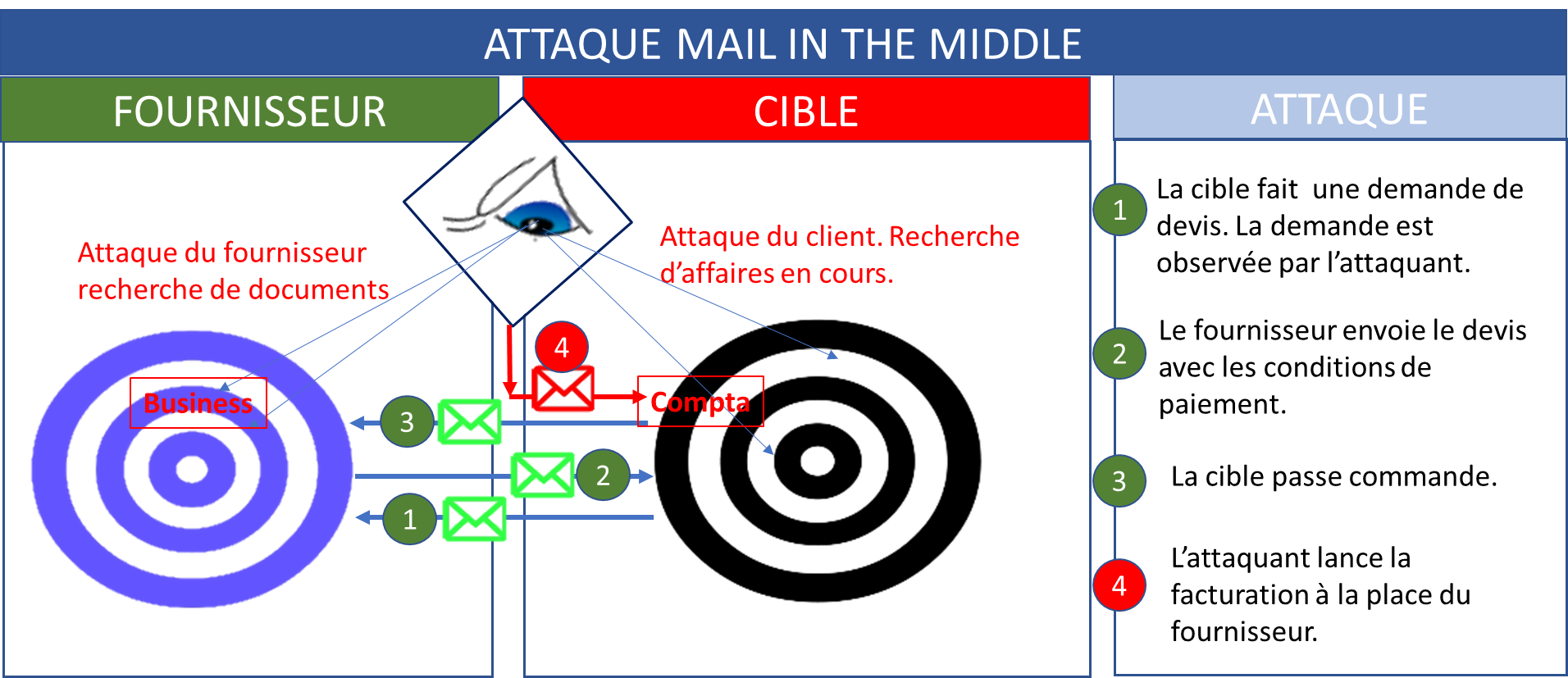

Le Spear Phishing avancé ou « Mail In The Middle » (MITM)

Le Spear Phishing avancé est une méthode techniquement plus aboutie dans le sens où elle va rechercher une communication déjà établie entre la cible et une partie prenante afin de prendre le contrôle de la communication au moment opportun.

Cette technique s’appuie sur une double attaque. Celle de la cible, mais aussi celle d’un partenaire, prestataire, client, fournisseurs, avec lequel, une affaire, un dossier, un échange de communication est en cours.

Choix de la cible :

Dans le cadre de ce type d’attaque, la cible est choisie par rapport à une activité ou une affaire connue ou pressentie. Les Appels d’offres sont souvent utilisés afin de connaître le type de projet et les méthodes utilisées par la cible quant aux facturations.

Objectifs :

Les gros mouvements financiers sont les principaux objectifs visés. La cible et l’écosystème (client, fournisseurs, prestataires…) ne sont que des acteurs traitant un flux financier, doit s’emparer l’attaquant. Les deux parties se font souvent attaquer en mode APT (attaque persistante), l’attaquant se maintenant au sein du SI jusqu’à obtention des données et documents nécessaires à l’exécution de l’attaque.

Source de risques :

Ces attaquants possèdent des ressources fortes aussi bien au niveau compétences, qu’économique, l’attaque s’étalant sur un temps qui est celui de l’affaire en cours.

Impact sur l’organisation :

Les impacts sont les plus forts au niveau de l’organisation. Les attaquants se permettant de rester dans le SI afin d’attendre, la meilleure affaire ou le meilleur moment pour pouvoir lancer leur attaque. Dans ce cadre, le timing est une notion importante de l’attaque.

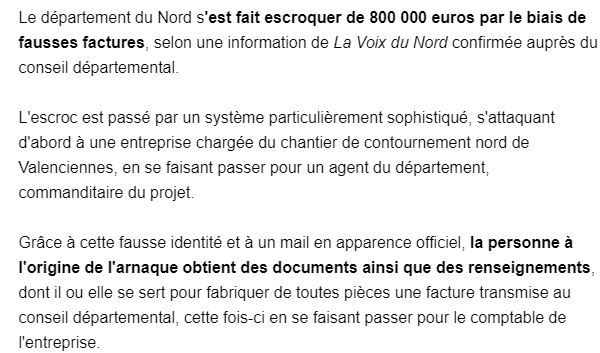

Le meilleur exemple fut l’attaque contre le département du Nord (2018). 850 000€ ont été détournés en MITM.